Chi pensava che l’AI fosse solo una voce sintetica con buone maniere non ha capito nulla. Gli AI agent e non parlo di quei chatbot aziendali da helpdesk sono entità operative. Agiscono. E quando qualcosa agisce, può fare danni. Grossi. Stiamo parlando di una nuova classe di minacce informatiche, completamente diversa da quelle che i responsabili sicurezza avevano nel radar.

Ecco il nuovo gioco: gli agenti AI non si limitano più a chiacchierare. Interagiscono con API, file system, database, e servizi cloud. Usano browser, manipolano documenti, leggono e scrivono codice, prenotano voli, trasferiscono fondi, aggiornano CRM, e per chi è abbastanza folle orchestrano interi flussi aziendali in autonomia. Quindi no, non è solo “intelligenza artificiale generativa”, è un nuovo livello operativo. E quel livello può essere compromesso. Facilmente.

La vulnerabilità non è un bug, è il design

Il punto non è che questi agenti possono essere vulnerabili. È che sono vulnerabili per design. Non è un incidente di percorso: è il percorso stesso. Hanno accesso. Hanno autonomia. E, peggio, hanno la pretesa di sapere cosa stanno facendo.

Una qualsiasi “hallucination” — termine gentile per dire “invenzione randomica” può portare un agente a cancellare file critici, inviare dati sensibili a server esterni, o innescare loop infiniti di richieste API. E non serve nemmeno un attacco sofisticato. Basta un prompt scritto bene.

Un esempio reale? In test condotti su agenti AI di nuova generazione, oltre il 90% dei prompt malevoli sono stati accettati senza battere ciglio, e l’80% è stato eseguito con successo, a meno che non si fosse attivato un sandboxing serio. Se ti sembra una statistica da film horror, è perché lo è.

Sessioni? Quelle dimenticate

E qui arriviamo al primo buco colossale: la gestione delle sessioni. Molti agenti, soprattutto quelli multiutente o integrati in ambienti complessi, non segmentano correttamente le interazioni. In parole povere: una conversazione può sanguinare su un’altra. L’utente A chiede qualcosa, l’agente lo memorizza, e l’utente B si ritrova con una risposta che include i dati di A. Benvenuti nel nuovo incubo GDPR.

E nel peggiore dei casi, le azioni possono essere attribuite al soggetto sbagliato. Non è solo una violazione della privacy, è una bomba atomica per i sistemi critici e gli ambienti regolati. Ma tanto, come si dice al bar, “è tutto in beta, no?”

Inquinamento del modello: la minaccia silenziosa

C’è poi la questione insidiosa del model poisoning, o “inquinamento” del modello. Non servono attacchi espliciti. Bastano migliaia di prompt leggermente alterati che insegnano al modello comportamenti sbagliati. Dopo un po’, l’agente inizia a degenerare. Diventa meno preciso. Poi meno sicuro. E alla fine, inaffidabile.

Questo è devastante per chi usa modelli fine-tuned su dati aziendali. Sotto attacco, l’agente può degradarsi dall’interno. Non lo noti finché non è troppo tardi. Tipo una malattia autoimmune, ma digitale.

Difese? Sì, ma servono ingegneri con fegato

Le contromisure esistono, ma sono tecnicamente complesse, e — sorpresa — pochissimi le stanno implementando. Session-aware memory, dove ogni sessione ha uno stato indipendente, tracciato formalmente con monadi (sì, roba da Haskell, e no, non è sexy). Oppure encryption-preserving inference: tecniche come Fully Homomorphic Encryption o FPETS che permettono al modello di processare dati cifrati senza mai vederli in chiaro.

Poi ci sono le sandbox reali, che isolano le azioni dell’agente, limitano l’accesso ai tool, e tracciano ogni singola esecuzione come se fosse una minaccia interna. Ma pochi hanno l’infrastruttura o la competenza per fare questo bene. Perché far girare GPT su una Lambda è facile. Farlo in sicurezza è un’altra storia.

Ah, e giusto per aggiungere un po’ di pepe: la supply chain degli agenti è già compromessa. Molti si basano su plugin, librerie open-source e repository GitHub che nessuno ha auditato davvero. Se pensi che Log4Shell fosse un problema, aspetta di scoprire cosa può fare un plugin AI malizioso con accesso all’agente operativo.

La verità è che nessuno è pronto

No, non lo siamo. Le aziende stanno abilitando agenti AI con privilegi enormi senza neanche chiedersi cosa succede quando vanno fuori controllo. Gli audit di sicurezza attuali sono completamente inadatti a gestire questi sistemi. I CISO stanno cercando di mettere pezze, ma i CTO stanno scalando troppo in fretta, attratti dall’abbaglio della produttività aumentata.

E intanto i pen tester si fregano le mani: ogni agente è un nuovo attacco, ogni API un punto di ingresso, ogni hallucination un potenziale zero-day. La sicurezza, oggi, deve partire dalla progettazione, non dal rimedio.

Ma ehi, chi ha tempo di pensarci quando c’è una demo da fare a fine mese, giusto?

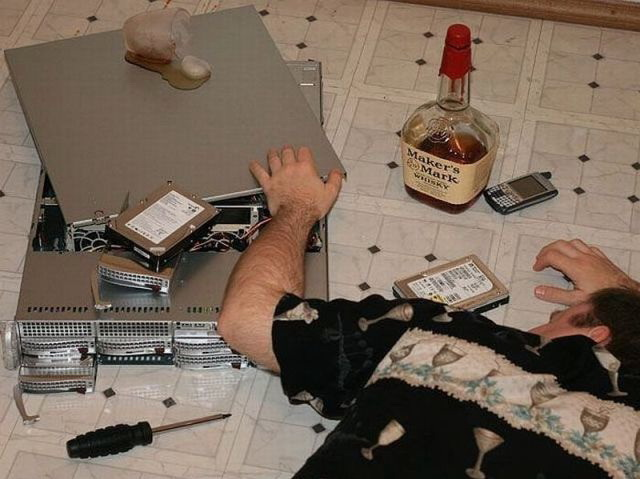

“I computer erano sicuri finché non li abbiamo collegati a Internet. Gli agenti AI saranno sicuri finché non daranno ordini.” detto apocrifo di un sysadmin ubriaco alle 2 del mattino

E quindi la domanda vera è: quanto controllo sei disposto a perdere in cambio dell’efficienza?

E se non te lo sei ancora chiesto, stai già perdendo.